Author: Mikhail Polianskii

Mikhail Polianskii ist wissenschaftlicher Mitarbeiter im Programmbereich Internationale Institutionen des PRIF und im Projekt PATTERN. Er forscht zur Außenpolitik Russlands sowie den Russland-EU/NATO Beziehungen im Rahmen der Europäischen Sicherheit. // Mikhail Polianskii is Researcher in PRIF’s Research Department International Institutions and the PATTERN project. His research interests are Russia’s foreign policy and the relations between Russia, EU and NATO. | Twitter: @PolianskiiM

Deutschland steht vor einer wachsenden Bedrohung durch staatlich gelenkte Cyberoperationen,...

Russlands heikles Spiel mit der Zeit

Putin will den Konflikt mit der Ukraine nicht ernsthaft lösen. Aber er hält die...

Reducing Nuclear Threats: Why Talks on Ending the War in Ukraine Should Include Agreements on Nuclear Risk Reduction

As the new U.S. administration pivots toward negotiating a ceasefire in the Ukraine war, the...

Ein ungewöhnlicher Gefangenenaustausch: Win-Win oder ein gefährlicher Präzedenzfall?

Der am 1. August 2024 in Istanbul durchgeführte Austausch von insgesamt 26 Personen zwischen...

Wendepunkt in den Russland-Israel-Beziehungen

Moskau ist nach dem Terrorangriff der Hamas von Israel abgerückt und agiert offen...

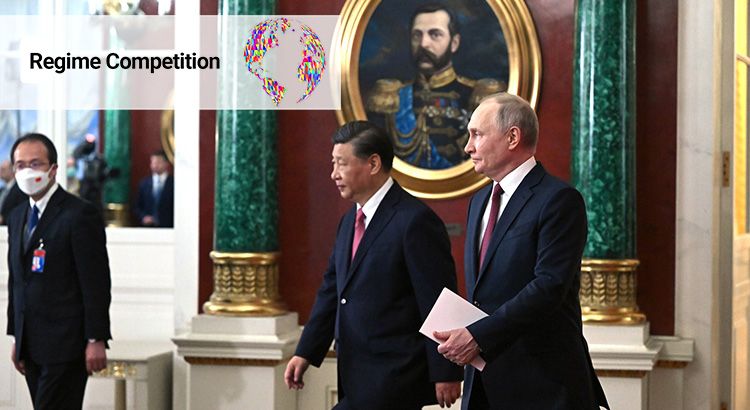

Xi and Putin’s Strategic Tango: Unpacking the Complexities of Russia-China Relations After the 2023 Moscow Summit

The March 2023 state visit of Chinese president Xi Jinping to Russia has attracted significant...

The Perils of Ruxit: Russia’s Tension-Ridden Dissociation from the European Security Order

Are dissociation from shared international institutions and the escalation of inter-state...

Putin’s Mobilisation, Annexation and Nuclear Threats: Last-Ditch Effort or More of the Same?

Just as leaders from across the world gathered in New York to address challenges to global peace...

The Battle for Minds and Hearts of Russians and the Double-sided Effect of Sanctions

Since the beginning of the war in Ukraine Western countries have imposed devastating sanctions on...

A new Sino-Russian Entente? The limits of cooperation on Ukraine and beyond

As the military standoff over Ukraine continues, both sides have attempted to mobilize...