In a global context characterized by escalating conflicts, hybrid warfare, violations of...

More Gradualism than Shock? Observations on how Syria’s New Islamist Rulers Are Building a State

When Hayat Tahrir al-Sham (HTS) and its allies swept into Damascus in December 2024, many...

Nach Bürgerkriegen den Frieden wahren: Was verhindert den Rückfall in die Gewalt?

Die Welt wäre weit friedlicher, würden sich viele bereits beendete Bürgerkriege nicht ein...

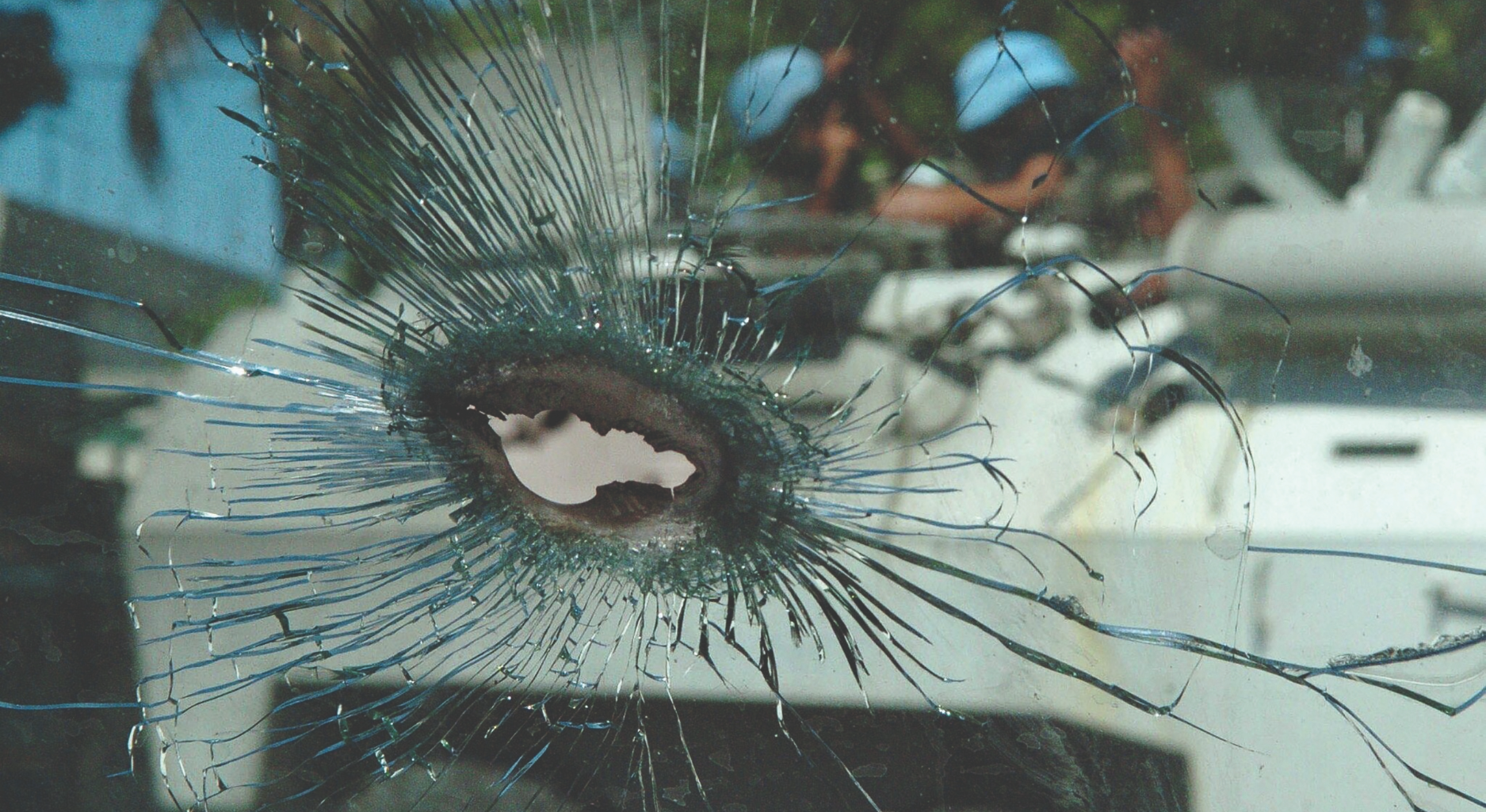

Von Regeln der Ausnahme: Wo humanitäre militärische Interventionen auftreten oder ausbleiben

Sogenannte humanitäre militärische Interventionen verfolgen den erklärten Anspruch, Menschen im...

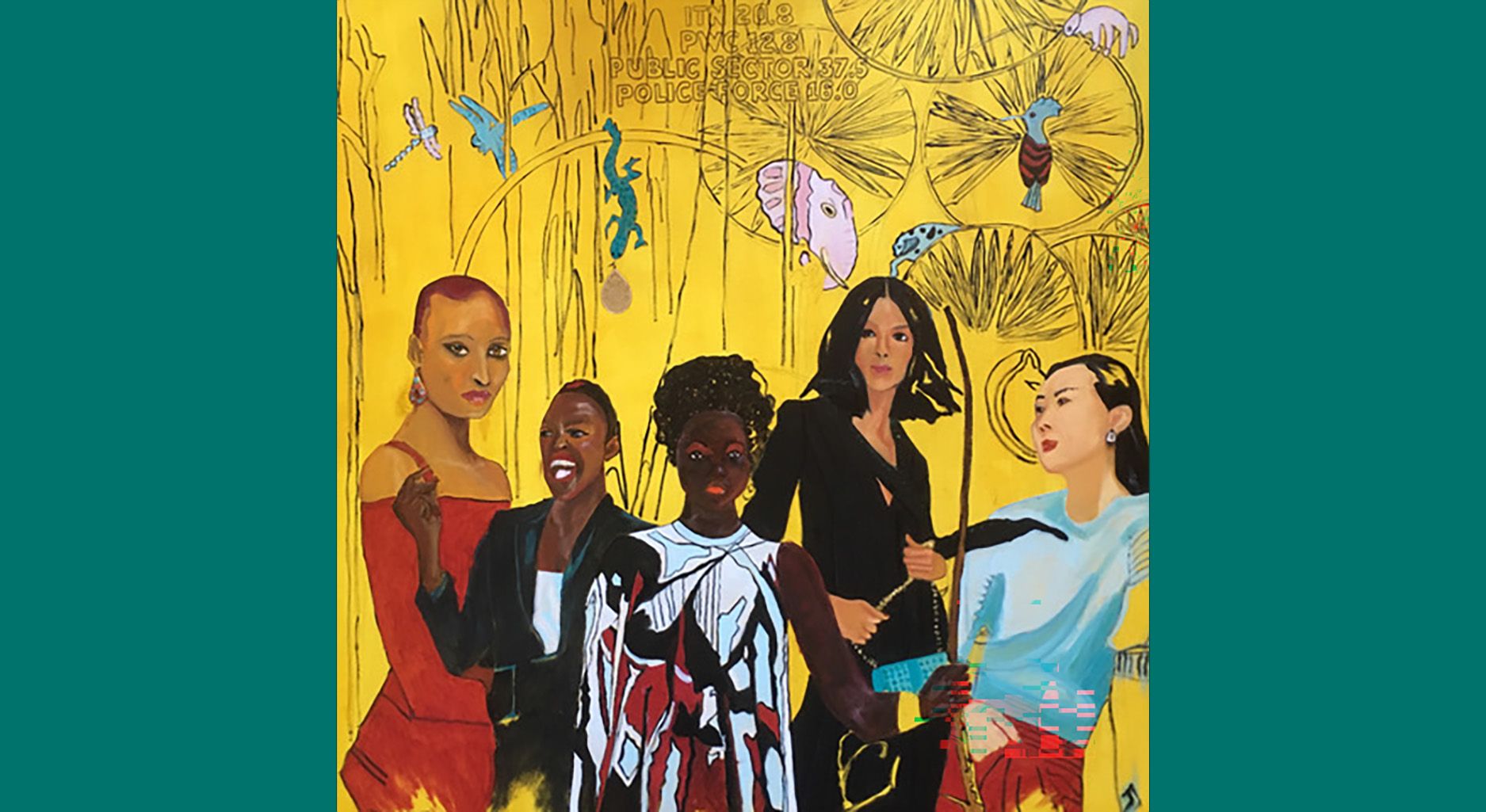

25 Years of Women, Peace and Security: Envisioning A Future by Centering on Hope

In the wake of the 25th anniversary of the Women, Peace and Security Agenda, we bear witness to a...

The Women We Don’t See: Considering Intersectional and Decolonial Approaches in Ghana’s WPS Agenda

Ghana’s second National Action Plan on Women, Peace and Security phases out this year. As...

Pushing Back the Pushback? WPS, Power Politics, and Liberal Retreat

Twenty-five years after its adoption, the Women, Peace and Security agenda is operating within a...

Disarmed but Not Invisible: Former FARC-EP Combatants Shaping Peace Beyond WPS Frameworks

In Colombia, former combatants from the FARC-EP rebels are building peace in ways that fall...

Reimagining the UN’s Women, Peace and Security (WPS) Agenda: Climate Resilience and Women’s Peacebuilding in Lake Chad

As Lake Chad’s waters shrink and droughts intensify, pastoralists and farmers clash over the...

China’s Response to the EV Dispute: What it Tells us about the China–EU Rivalry

At first glance, Europe’s trade conflict over battery electric vehicles (BEVs) with China may...

![Wandgemälde, auf dem verschiedene Aufschriften zu lesen sind: Peace cannot be kept by force. It can only be achieved by understanding. Darüber sind verschiedene Gebäude und das Wort Peace abgebildet. Auf der unteren Hälfte sind links in Grautönen Menschen in Uniformen abgebildet, daneben Autos und Schilder, deren Beschriftung kaum erkennbar ist. Darüber steht: The Past. Terrorism, Conflict, Imprisonment. In der Mitte ist eine Weltkugel, die von zahlreichen Händen getragen wird. Rechts davon steht: The Future. Daneben sind bunte Arme, die mit Begriffen beschriftet sind, wie: Peace, Equality, Employment, Diversity. Darunter sind Menschen abgebildet, die Fußball spielen und die das Wort Belfast aus Buchstaben vor einem offiziell aussehenden Gebäude aufbauen. Darüber fliegt eine Friedenstaube. Ganz unten steht der Text: Belfast looking to a better future.]](/wp-content/themes/yootheme/cache/34/420238642_BLOG-3489ceab.jpeg)